Ddos Программа Что Это Такое

DoS-атака (атака типа «отказ в обслуживании», от англ. Denial of Service) — атака на вычислительную систему с целью довести её до отказа, то есть создание таких условий, при которых легитимные (правомерные) пользователи системы не могут получить доступ к предоставляемым системой ресурсам (серверам), либо этот доступ затруднён. Отказ «вражеской» системы может быть и шагом к овладению системой (если во внештатной ситуации ПО выдаёт какую-либо критическую информацию — например, версию, часть программного кода и т. Но чаще это мера экономического давления: простои службы, приносящей доход, счета от провайдера и меры по уходу от атаки ощутимо бьют «цель» по карману. Если атака выполняется одновременно с большого числа компьютеров, говорят о DDoS-атаке (от англ.

DDos-атака – это сокращение. Что такое ddos. Содержащих троянские программы. Аббревиатура DDoS образована от английского словосочетания Distributed Denial of Service, что буквально переводится как «распределенная атака типа «отказ в обслуживании». DDoS-атака представляет собой злоумышленную попытку вызвать сбой в работе сервера или сетевого ресурса, сделав его недоступным для пользователей. Как правило, это достигается путем прерывания или временного сбоя работы хоста, подключенного к сети Интернет.

Distributed Denial of Service, распределённая атака типа «отказ в обслуживании»). В некоторых случаях к фактической DDoS-атаке приводит непреднамеренное действие, например, размещение на популярном интернет-ресурсе ссылки на сайт, размещённый на не очень производительном сервере (слэшдот-эффект). Большой наплыв пользователей приводит к превышению допустимой нагрузки на сервер и, следовательно, отказу в обслуживании части из них. Виды DoS-атак Существуют различные причины, из-за которых может возникнуть DoS-условие: Ошибка в программном коде, приводящая к обращению к неиспользуемому фрагменту адресного пространства, выполнению недопустимой инструкции или другой необрабатываемой исключительной ситуации, когда происходит аварийное завершение программы-сервера — серверной программы.

Классическим примером является обращение по нулевому (англ. Null) адресу. Недостаточная проверка данных пользователя, приводящая к бесконечному либо длительному циклу или повышенному длительному потреблению процессорных ресурсов (вплоть до исчерпания процессорных ресурсов) либо выделению большого объёма оперативной памяти (вплоть до исчерпания доступной памяти). Flood — «наводнение», «переполнение») — атака, связанная с большим количеством обычно бессмысленных или сформированных в неправильном формате запросов к компьютерной системе или сетевому оборудованию, имеющая своей целью или приведшая к отказу в работе системы из-за исчерпания системных ресурсов — процессора, памяти или каналов связи. Атака второго рода — атака, которая стремится вызвать ложное срабатывание системы защиты и таким образом привести к недоступности ресурса. Если атака (обычно флуд) производится одновременно с большого количества IP-адресов — с нескольких рассредоточенных в сети компьютеров — то в этом случае она называется распределённой атакой на отказ в обслуживании (DDoS). править Эксплуатация ошибок Основная статья: Эксплойт Эксплойтом называют программу, фрагмент программного кода или последовательность программных команд, использующие уязвимости в программном обеспечении и применяемые для проведения атаки на киберсистему.

Из эксплойтов, ведущих к DoS-атаке, но непригодных, например, для захвата контроля над «вражеской» системой, наиболее известны WinNuke и Ping of death (Пинг смерти). править Флуд О флуде как нарушении сетевого этикета см. Флудом называют огромный поток бессмысленных запросов с разных компьютеров с целью занять «вражескую» систему (процессор, ОЗУ или канал связи) работой и этим временно вывести её из строя.

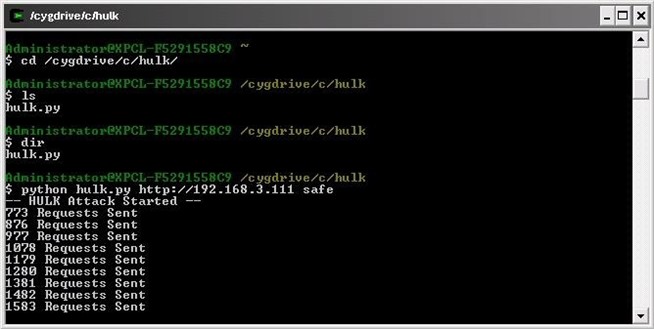

Понятие «DDoS-атака» практически равносильно понятию «флуд», и в обиходе и тот и другой часто взаимозаменяемы («зафлудить сервер» = «заDDoS’ить сервер»). Для создания флуда могут применяться как обычные сетевые утилиты вроде ping (этим известно, например, интернет-сообщество «Упячка»), так и особые программы. Возможность DDoS’а часто «зашивают» в ботнеты. Если на сайте с высокой посещаемостью будет обнаружена уязвимость типа «межсайтовый скриптинг» или возможность включения картинок с других ресурсов, этот сайт также можно применить для DDoS-атаки. править Флуд канала связи и TCP-подсистемы Любой компьютер, имеющий связь с внешним миром.

DoS-атака (атака типа «отказ в обслуживании», от англ. Denial of Service) — атака на вычислительную систему с целью довести её до отказа, то есть создание таких условий, при которых легитимные (правомерные) пользователи системы не могут получить доступ к предоставляемым системой ресурсам (серверам), либо этот доступ затруднён. Отказ «вражеской» системы может быть и шагом к овладению системой (если во внештатной ситуации ПО выдаёт какую-либо критическую информацию — например, версию, часть программного кода и т.

Но чаще это мера экономического давления: простои службы, приносящей доход, счета от провайдера и меры по уходу от атаки ощутимо бьют «цель» по карману. О борьбе с такими атаками можно здесь почитать.

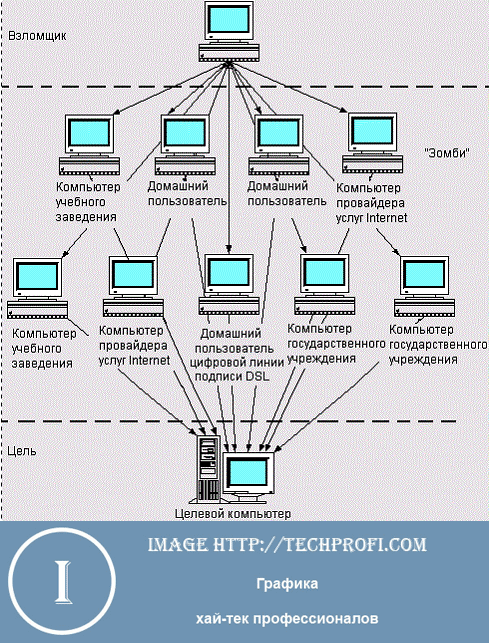

С сутью DDoS атак знакомы все школьники, не желающие выслушивать очередные бредни преподавателя по теме, и начинающие забрасывать его вопросами. В итоге учитель сдавался, так и не начав новую тему. ДоС мало чем отличается от этой элементарной схемы. DDoS называют хакерскую атаку на сервер (-ы), которые обрабатывают запросы пользователей (посетителей сайта), с целью создания таких условий, когда тот перестанет справляться с нагрузкой. То есть комплекс действий злоумышленников нацелен на то, чтобы ресурса сервера перестало хватать на обработку запросов пользователей или она была затруднена. DDoS отличается от DoS тем, что неугодный ресурс атакуется большим количеством компьютеров, как добровольцев, заинтересованных в этом, так и зараженных вирусами.

Во втором случае владельцы ПК не всегда догадаются, чем занята их машина в данный момент. Во время подготовительного этапа недоброжелатели сканируют на предмет уязвимостей, а определив слабые места и получив определёнными преимуществами, распространяют, функционирующую в фоновом режиме. Она ждёт своей очереди, и после отправки определённой команды подключает компьютер пользователя к масштабной атаке. Этот ПК называется зомби. Как и в случае с болезнями, их лучше предупредить, чем бороться с ними самими и избавляться от последствий. Делается это программно-аппаратным и организационным путями, кои и рассмотрим, но прежде ознакомимся с самыми распространёнными причинами совершения DDoS и их разновидностями. Второй и менее распространённый алгоритм – приглашение добровольцев для участия в массированной отправке запросов на указанный сервер через специальное программное обеспечение.

Третья разновидность таких кибепреступных действий – размещение ссылок на целевой ресурс на крупных порталах (новостных). Из-за стремительного наплыва юзеров сервер не выдерживает нагрузки и «падает». Причём проблему может спровоцировать сам владелец сайта, активно рекламируя его на посещаемых порталах. Сделать систему не функционирующей на протяжении определённого времени намного проще, быстрее и дешевле, чем взломать. Затруднить доступ юзеров к какому-либо сайту можно несколькими способами.

1 Переполнение интернет-канала или флуд. Самый распространённый алгоритм – занять всю ширину, чтобы запросы пользователей не могли попадать на сервер или хотя бы обрабатываться им. Для этого пишутся специальные приложения. Они открывают большое количество ложных соединений, число которых достигает максимально возможного поддерживаемого сервером, или посылают ложные запросы в огромном количестве. 2 SYN-флуд – переполнение вычислительных возможностей системы ложными запросами. После установки соединения система под каждый запрос выделяет определённое количество физических ресурсов сервера.

Злоумышленник отправляет пакет жертве, недожавшись ответа, и отправляет пакет данных повторно. На их обработку требуется больше времени, чем на изменения IP и отправку нового. Так исчерпывается физический ресурс сервера. 3 Захват аппаратных ресурсов – схож с предыдущим типом, его цель – загрузить центральный процессор жертвы на 100%. Схема следующая: атакующий посылает небольшой пакет с таким содержимым, чтобы, на несколько порядков больше. После смены IP процесс продолжается, пока не приведёт к отказу последнего. 5 Smurf-атака.

Самый серьёзный алгоритм ввиду большой вероятности того, что в обслуживании атакованной машины будет отказано. Недоброжелатель применяет широковещательную рассылку. После отправки поддельного пакета киберпреступник изменят свой IP на адрес атакованной системы, из-за чего та сама себе посылает ответные пакеты. Когда количество атакующих возрастает, сервер попросту не справляется с обработкой посылаемых себе запросов. 5 – Smurf — самая мощная атака 6 UDP-флуд – Жертве посылаются echo-команды, IP атакующего изменяется на адрес атакованного, который вынужден принимать собственные запросы в большом количестве и так до занятия ложными ответами всей полосы. 7 Переполнение вычислительных мощностей – посылание запросов, которые для обработки требуют много.

Когда ЦП будет загружен на 100%, пользователи доступ к сайту не получат. 8 Переполнение HDD лог-файлами.

Мы говорили о влиянии квалификации системного администратора на возможность осуществления атаки на серверы, которые тот обслуживает. Если неопытный человек не установит определённые лимиты на размер лог-файла или количество записей в нём, займет всё дисковое пространство и выведет сервер из строя. 9 Недостатки кода. Профессионалы не опускаются до уровня рассылки запросов, они тщательно изучают систему жертвы и пишут эксплойты – небольшие программы, позволяющие использовать дыры системы в целях разработчика этих самых приложений.

В большинстве случаев такой код провоцирует обращение к несуществующему пространству или недопустимой функции. 10 Атаки на кэш – подмена IP DNS-сервера на адрес жертвы. Запрос приводит не на страницу атакованного ресурса, а на сайт злоумышленника.

При наличии огромного количества зомби-компьютеров они насыщают запросами, ввиду чего тот не справляется с преобразованием IP в доменные имена. Предотвращение атак и борьба с преступниками осуществляется путём правильной настройки оборудования и программного обеспечения, но спасут они лишь от слабых нападок. Да и то, порой лишь снизят эффективность атаки. Закрытие дыр в программном коде – более эффективная мера борьбы с зомби-компьютерами и сетями ботнетов.

1с Программа

И оставлять её на потом ни в коем случае не нужно. Разберёмся, какие меры следует предпринимать при запуске сервера, создании сети и настройке ПО, чтобы избежать роли жертвы.

Выигрываем время В зависимости от типа злодеяния различают разные алгоритмы предотвращения прерывания обслуживания. Для предотвращения HTTP-флуда повышаем число одновременных соединений с базой, а если атака развивается, сбрасываем эти соединения. ICMP-флуд – отключаем ответы на ICMP ECHO запросы. UDP-флуд – также отключаем данный вид запросов или ограничиваем их допустимое количество. SYN-флуд – если определили его наличие, уменьшаем очередь полуоткрытых соединений TCP до 1-3-х.

При наличии соответствующих навыков эти действия лишь на время понизят эффективность стараний злоумышленников, необходимое для обращения к поставщику интернет-услуг. Своевременное обновление ПО на сервере и движка сайта. Наличие плана реагирования на появление внештатной ситуации. Учёт вероятности DDoS ещё на стадии написания/заказа программного кода, его тщательное тестирование. Отсутствие доступа к интерфейсу администрирования с внешней сети. Эксплуатация тестов на проникновение и критические проблемы OWASP Top 10 Vulnerability. Если аппаратные средства обеспечения безопасности недоступны, предусмотрите услугу программной защиты по требованию путём внесения корректировок в схему маршрутизации.

Эксплуатация сетей доставки контента CDN. Они позволяют распределить трафик между несколькими серверами для уменьшения таймингов и повышения скорости доступа. Установка файрвола Web Application Firewall на веб-приложения, который будет мониторить трафик, приходящий на сайт, и проверять его подлинность, что с большой вероятностью исключит ложные запросы.

Не используем Apache. При эксплуатации Апачи устанавливайте кэширующий прокси nginx, но и он не спасёт от Slowloris – самого опасного способа DDoS. Лучше остановитесь на защищенном HTTPS-сервере. Воздействие на источник проблемы. Если знаете обидчика, посредством законодательства или иных рычагов давления вынудите его прекратить противозаконные действия. Для этого даже специальные фирмы существуют.

Безопасность DNS В случае с атакой на не поможет, он сам является уязвимостью. Помогут сервисы для онлайн-очистки трафика. Он перенаправляется на облачный сервис, где проверяется, а затем доходит до адресата. Видеоролик настройки карбюратора бензопилы мотор сич. В общем случае доступны следующие методы.

1 Регулярная проверка серверов на наличие подозрительной активности. Коммерческие решения, вроде BIND, открывают доступ к статистике в реальном времени. Такие процедуры очень ресурсоёмкие, поэтому рекомендуется создать базовый профиль при нормальной нагрузке и сравнивать его с текущей в критические моменты. 2 Активация Response Rate Limiting снизит быстроту ответа на повторяющиеся запросы.

3 Развёртывание DNS на сервере HL (высокой доступности). После падения первого активируется второй. Anycast более надёжный за счёт использования общего IP. При Unicast все серверы получают уникальные IP. За счёт этого смягчается нагрузка: после заполнения одного сервера подключается второй. Инструменты провайдера Все поставщики интернет-услуг имеют средства для защиты от массированных DDoS атак круглосуточно либо по требованию, а также инструменты для смягчения последствий ДДоС. Более эффективным будет вариант размещения защищаемого IP в анализатор, в результате чего пользователь получает реальный трафик, пропущенный через сеть фильтров.

Действенные меры. Фактически любой мало-мальски подготовленный пользователь без усилий отправит рядовой сервер в нокаут. Чтобы этого не произошло с вашим, следует соблюдать основные принципы. Долой Windows Самая распространённая платформа является и наиболее уязвимой. Когда число запросов растёт, Windows Server непременно начинает тормозить. Останавливайтесь на решениях, которые.

Хакеры не столь прониклись знаниями об этой платформе. Основным инструментом для прерывания атаки являются консольные утилиты iptables и ipset.

C их помощью боты легко отправляются в бан. Модуль testcookie Одним из наиболее быстрых и эффективных рецептов вернуть сайт к нормальному состоянию является модуль, способный предотвратить простые атаки, разработанные. Его работа основывается на том, что боты в своём большинстве не обладают функцией переадресации и не используют cookies. блокирует всех ботов, в том числе и Googlebot (по крайней мере в нынешнем виде), что делает его постоянное использование невозможным;. предоставляет неудобства юзерам с редкими интернет-обозревателями, вроде Links;. не защитит от продвинутых ботов, которые обладают. Временное отключение функций Хакеры в основном сосредотачиваются на самых «тяжелых» частях сайта (для больших ресурсов), таких как встроенный поиск.

Если используется этот способ нанесения вреда, просто отключите поиск на время. Клиенты хоть и почувствуют некие неудобства, но большая их часть обязательно вернётся, когда проблема будет решена. Тем более, что их можно уведомить о неполадке. Географическое положение Современные движки сайтов позволяют отсеивать пользователей по географическим признакам.

Что Такое Компьютерная Программа

Если на ваш интернет-магазин или городской новостной портал заходит много китайцев в последние дни или часы, можете попытаться закрыть им доступ. Наверняка это боты. Точность определения геометок, бан пользователей, и прочие недостатки – временная плата за работоспособность сайта в дальнейшем. Отладчик Использование профайлера Xdebug позволит увидеть самые тяжелые запросы. Интегрированный отладчик определит код, отвечающий за это, а умелые руки и светлая голова облегчат сложные запросы к базе данных, если проблема кроется в этом. Блокирование подозрительного трафика Используем межсетевой экран или ACL списки для блокировки подозрительного трафика.

Что Такое Прога

Такое программное обеспечение способно закрыть доступ к сайту определённым категориям запросов, но отделить реальный трафик от «плохого» не в силах. Обратная DDoS атака Если мощности и пропускного канала достаточно, может быть осуществлен процесс переадресации входящего трафика из атакуемого сервера обратно к атакующему. Часто такой процесс позволяет прекратить нападки и даже загрузить сервер атакующего до его вывода из строя. Вам это может быть интересно: Сервисы Для бизнеса даже однодневный простой сайта приносит убытки и ущерб репутации его владельцу. В таких ситуациях финансовые вложения в стабильное функционирование ресурса, как правило, окупаются с лихвой. Познакомимся с несколькими инструментами, способными прекратить любую атаку в считанные минуты. Akamai После приобретения Prolexic, которая работала в сфере защиты от DDoS, компания стала лидером рынка средств для поиска уязвимостей веб-ресурсов.

Совмещение двух технологий предоставляет гарантированную безопасность любого сайта. Широкая сеть дата-центов с мизерными задержками и отсутствие необходимости обзаводиться дополнительным оборудованием привлекают не только корпоративных клиентов. отыскать и удалить вредоносный код;. защитить от брутфорса и ботов. Цена за услуги меньше $20, что делает предложение выгодным для многих пользователей. MYRA Германский сервис, поэтому при работе с данными придётся придерживаться местного законодательства. Это автоматизированный инструмент для любого сайта и приложения, позволяющий прервать атаку мощностью более 1 Тб/с.

Qrator Эффективность превыше всего. Основное преимущество – отсутствие капчи во время срабатывания защиты, поэтому клиенты, посещающие ресурс, не страдают, конверсия остаётся на прежнем уровне, а наличие атаки можно узнать только по логам или мониторингу. Из недостатков.